Rootkit là một loại phần mềm cho phép kẻ tấn công giành quyền kiểm soát máy tính của nạn nhân. Rootkit có thể được sử dụng để điều khiển máy tính của nạn nhân từ xa, đánh cắp dữ liệu nhạy cảm hoặc thậm chí khởi động các cuộc tấn công vào các máy tính khác. Rootkit rất khó phát hiện và loại bỏ, đồng thời thường yêu cầu các công cụ và kiến thức chuyên môn đặc biệt. Rootkit hoạt động như thế nào? Rootkit hoạt động bằng cách khai thác các lỗ hổng trong hệ điều hành hoặc phần mềm. Sau khi rootkit được cài đặt, nó có thể được sử dụng để truy cập vào máy của nạn nhân. Rootkit có thể được sử dụng để điều khiển máy tính của nạn nhân từ xa, đánh cắp dữ liệu nhạy cảm hoặc thậm chí khởi động các cuộc tấn công vào các máy tính khác. Rootkit rất khó phát hiện và loại bỏ, đồng thời thường yêu cầu các công cụ và kiến thức chuyên môn đặc biệt. Sự nguy hiểm của rootkit là gì? Rootkit có thể được sử dụng để điều khiển máy tính của nạn nhân từ xa, đánh cắp dữ liệu nhạy cảm hoặc thậm chí khởi động các cuộc tấn công vào các máy tính khác. Rootkit rất khó phát hiện và loại bỏ, đồng thời thường yêu cầu các công cụ và kiến thức chuyên môn đặc biệt. Làm cách nào tôi có thể tự bảo vệ mình khỏi rootkit? Có một vài điều bạn có thể làm để bảo vệ mình khỏi rootkit. Đầu tiên, hãy cập nhật hệ điều hành và phần mềm của bạn. Điều này sẽ giúp đóng bất kỳ lỗ hổng nào mà rootkit có thể khai thác. Thứ hai, sử dụng chương trình chống vi-rút và chống phần mềm độc hại có uy tín. Các chương trình này có thể giúp phát hiện và loại bỏ rootkit. Cuối cùng, hãy cẩn thận với các trang web bạn truy cập và các tệp đính kèm email bạn mở. Rootkit có thể lây lan qua các tệp đính kèm email độc hại hoặc các trang web bị nhiễm.

Mặc dù có thể che giấu phần mềm độc hại theo cách có thể đánh lừa cả các sản phẩm chống vi-rút/chống phần mềm gián điệp truyền thống, nhưng hầu hết phần mềm độc hại đã sử dụng rootkit để ẩn sâu bên trong PC Windows của bạn… và chúng ngày càng trở nên nguy hiểm hơn! TRONG Rootkit DL3 - một trong những rootkit tiên tiến nhất từng thấy trên thế giới. Rootkit ổn định và có thể lây nhiễm hệ điều hành Windows 32-bit; mặc dù quyền quản trị viên được yêu cầu để cài đặt phần mềm lây nhiễm trên hệ thống. Nhưng TDL3 hiện đã được cập nhật và có thể lây nhiễm ngay cả các phiên bản Windows 64 bit !

rootkit là gì

Virus rootkit tàng hình loại phần mềm độc hại được thiết kế để che giấu sự tồn tại của một số quy trình hoặc chương trình nhất định trên máy tính của bạn khỏi các phương pháp phát hiện thông thường nhằm cấp cho nó hoặc một quy trình độc hại khác quyền truy cập đặc quyền vào máy tính của bạn.

Rootkit cho Windows thường được sử dụng để ẩn phần mềm độc hại, chẳng hạn như khỏi chương trình chống vi-rút. Nó được sử dụng cho các mục đích xấu bởi vi-rút, sâu, cửa hậu và phần mềm gián điệp. Vi-rút kết hợp với rootkit tạo ra cái gọi là vi-rút ẩn hoàn toàn. Rootkit phổ biến hơn trong lĩnh vực phần mềm gián điệp và chúng cũng ngày càng được sử dụng bởi những người viết vi-rút.

Hiện tại, chúng là một loại siêu phần mềm gián điệp mới ẩn náu hiệu quả và ảnh hưởng trực tiếp đến phần lõi của hệ điều hành. Chúng được sử dụng để che giấu sự hiện diện của một đối tượng độc hại trên máy tính của bạn, chẳng hạn như trojan hoặc keylogger. Nếu mối đe dọa sử dụng công nghệ rootkit để che giấu, thì rất khó tìm thấy phần mềm độc hại trên máy tính của bạn.

Bản thân rootkit không nguy hiểm. Mục đích duy nhất của chúng là che giấu phần mềm và dấu vết để lại trên hệ điều hành. Có thể là phần mềm thông thường hoặc phần mềm độc hại.

Có ba loại rootkit chính. Loại đầu tiên, Rootkit hạt nhân »Thường thêm mã riêng của họ vào phần nhân của hệ điều hành, trong khi loại thứ hai,« Chế độ người dùng rootkit »Được thiết kế đặc biệt để Windows chạy bình thường trong quá trình khởi động hệ thống hoặc được đưa vào hệ thống bằng cách sử dụng cái gọi là 'ống nhỏ giọt'. Loại thứ ba là MBR rootkit hoặc bootkit .

Khi bạn thấy AntiVirus & AntiSpyware của mình đang gặp sự cố, bạn có thể cần trợ giúp tiện ích Anti-Rootkit tốt . Rootkit Revaler từ Hệ thống Microsoft là một tiện ích phát hiện rootkit nâng cao. Đầu ra của nó liệt kê các điểm không nhất quán của API hệ thống tệp và sổ đăng ký có thể cho thấy sự hiện diện của rootkit chế độ người dùng hoặc chế độ nhân.

Trung tâm bảo vệ phần mềm độc hại của Microsoft báo cáo về các mối đe dọa rootkit

Trung tâm Bảo vệ Phần mềm độc hại của Microsoft đã cung cấp Báo cáo Đe dọa Rootkit để tải xuống. Báo cáo xem xét một trong những loại phần mềm độc hại ngấm ngầm nhất đe dọa các tổ chức và cá nhân hiện nay, rootkit. Báo cáo khám phá cách những kẻ tấn công sử dụng rootkit và cách rootkit hoạt động trên các máy tính bị ảnh hưởng. Đây là ý chính của báo cáo, bắt đầu với rootkit là gì - dành cho người mới bắt đầu.

rootkit là một bộ công cụ mà kẻ tấn công hoặc người tạo phần mềm độc hại sử dụng để giành quyền kiểm soát bất kỳ hệ thống không an toàn/không được bảo vệ nào, thường dành riêng cho quản trị viên hệ thống. Trong những năm gần đây, thuật ngữ 'ROOTKIT' hoặc 'ROOTKIT FUNCTIONALITY' đã được thay thế bằng PHẦN MỀM ĐỘC HẠI, một chương trình được thiết kế để gây ra tác động không mong muốn trên máy tính đang hoạt động. Chức năng chính của phần mềm độc hại là bí mật trích xuất dữ liệu có giá trị và các tài nguyên khác từ máy tính của người dùng và cung cấp chúng cho kẻ tấn công, từ đó trao cho hắn toàn quyền kiểm soát máy tính bị xâm nhập. Hơn nữa, chúng rất khó phát hiện và loại bỏ, và có thể ẩn trong một thời gian dài, có thể là nhiều năm, nếu không được chú ý.

Vì vậy, một cách tự nhiên, các triệu chứng của một máy tính bị tấn công phải được che giấu và tính đến trước khi kết quả là nghiêm trọng. Đặc biệt, các biện pháp bảo mật nghiêm ngặt hơn nên được thực hiện để phát hiện ra cuộc tấn công. Nhưng như đã đề cập, một khi các rootkit/phần mềm độc hại này được cài đặt, các khả năng tiềm ẩn của chúng khiến việc gỡ bỏ nó và các thành phần của nó mà chúng có thể tải xuống trở nên khó khăn. Vì lý do này, Microsoft đã tạo báo cáo ROOTKITS.

Báo cáo dài 16 trang mô tả cách kẻ tấn công sử dụng rootkit và cách thức hoạt động của những rootkit này trên các máy tính bị ảnh hưởng.

Mục đích duy nhất của báo cáo là xác định và điều tra kỹ lưỡng phần mềm độc hại nguy hiểm tiềm tàng đang đe dọa nhiều tổ chức, đặc biệt là người dùng máy tính. Nó cũng đề cập đến một số họ phần mềm độc hại phổ biến và nêu bật phương pháp mà những kẻ tấn công sử dụng để cài đặt các rootkit này cho mục đích ích kỷ của chúng trên các hệ thống khỏe mạnh. Trong phần còn lại của báo cáo, bạn sẽ thấy các chuyên gia đưa ra một số khuyến nghị để giúp người dùng giảm thiểu mối đe dọa do rootkit gây ra.

Các loại rootkit

Có nhiều nơi phần mềm độc hại có thể tự cài đặt vào hệ điều hành. Vì vậy, về cơ bản, loại rootkit được xác định bởi vị trí mà nó thực hiện việc lật đổ đường dẫn thực thi. Nó bao gồm:

- Chế độ người dùng rootkit

- Rootkit chế độ hạt nhân

- MBR rootkit/bootkit

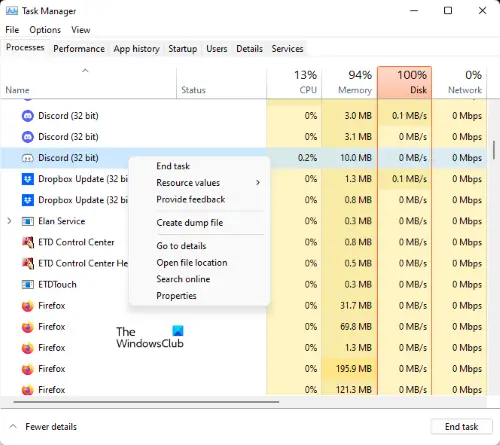

Hậu quả có thể xảy ra khi bẻ khóa rootkit ở chế độ kernel được hiển thị trong ảnh chụp màn hình bên dưới.

thanh cuộn dưới cùng thiếu chrome

Loại thứ ba, sửa đổi bản ghi khởi động chính để kiểm soát hệ thống và bắt đầu quá trình khởi động từ điểm sớm nhất có thể trong trình tự khởi động3. Nó ẩn các tệp, thay đổi sổ đăng ký, bằng chứng về kết nối mạng và các chỉ báo khả thi khác có thể cho biết sự hiện diện của nó.

Các họ phần mềm độc hại đã biết sử dụng các tính năng của rootkit

- Win32 / Tiếng Hán 13 - Một nhóm phần mềm độc hại đa thành phần cố gắng đánh cắp dữ liệu nhạy cảm như tên người dùng và mật khẩu cho các hệ thống khác nhau. Điều này bao gồm các nỗ lực đánh cắp dữ liệu xác thực cho các tài khoản FTP, HTTP và email khác nhau, cũng như thông tin đăng nhập được sử dụng cho ngân hàng trực tuyến và các giao dịch tài chính khác.

- Win32 / Cutwail 15 - Một Trojan tải xuống và khởi chạy các tệp tùy ý. Các tệp đã tải xuống có thể được thực thi từ đĩa hoặc chèn trực tiếp vào các quy trình khác. Mặc dù chức năng tải xuống khác nhau nhưng Cutwail thường tải xuống các thành phần gửi thư rác khác. Nó sử dụng rootkit chế độ kernel và cài đặt một số trình điều khiển thiết bị để ẩn các thành phần của nó khỏi những người dùng bị ảnh hưởng.

- Win32 / Rustock - Một họ trojan cửa hậu đa thành phần có hỗ trợ rootkit, ban đầu được thiết kế để giúp phát tán e-mail 'thư rác' thông qua mạng botnet . Botnet là một mạng lưới lớn các máy tính bị tấn công do kẻ tấn công kiểm soát.

bảo vệ rootkit

Ngăn chặn rootkit cài đặt là cách hiệu quả nhất để tránh lây nhiễm rootkit. Để làm được điều này, bạn cần đầu tư vào các công nghệ bảo mật như phần mềm chống vi-rút và tường lửa. Các sản phẩm như vậy phải có cách tiếp cận toàn diện để bảo vệ bằng cách sử dụng tính năng phát hiện dựa trên chữ ký truyền thống, tính năng phát hiện theo kinh nghiệm, khả năng chữ ký động và đáp ứng cũng như giám sát hành vi.

Tất cả các bộ chữ ký này phải được cập nhật bằng cơ chế cập nhật tự động. Các giải pháp chống vi-rút của Microsoft bao gồm một số công nghệ được thiết kế đặc biệt để bảo vệ chống lại rootkit, bao gồm giám sát hành vi nhân trong thời gian thực, giúp phát hiện và báo cáo các nỗ lực sửa đổi nhân của một hệ thống dễ bị tấn công và phân tích cú pháp hệ thống tệp trực tiếp, giúp dễ dàng xác định và loại bỏ. trình điều khiển ẩn.

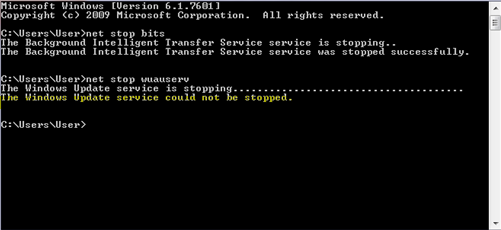

Nếu một hệ thống bị phát hiện bị xâm phạm, một công cụ bổ sung để khởi động vào một môi trường đã biết là tốt hoặc đáng tin cậy có thể hữu ích, vì nó có thể gợi ý một số hành động khắc phục thích hợp.

Trong hoàn cảnh như vậy

- Trình kiểm tra hệ thống ngoại tuyến (một phần của Bộ công cụ phục hồi và chẩn đoán Microsoft (DaRT))

- Bộ bảo vệ Windows Ngoại tuyến có thể hữu ích.

Để biết thêm thông tin, bạn có thể tải xuống báo cáo ở định dạng PDF từ trang web Trung tâm Tải xuống của Microsoft.

![ChatGPT Quá nhiều lần đăng ký từ cùng một IP [Khắc phục]](https://prankmike.com/img/other/A4/chatgpt-too-many-signups-from-the-same-ip-fix-1.png)